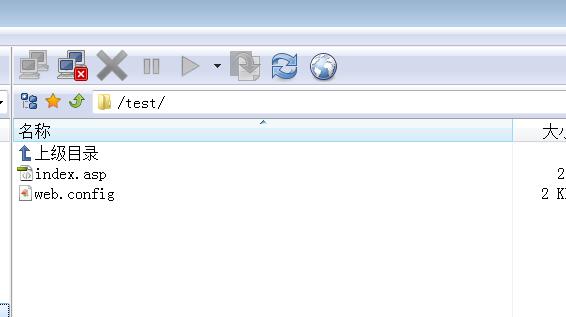

保存后就設(shè)置了該文件夾以及子容器只有讀的權(quán)限,而沒有腳本執(zhí)行權(quán)限。如果要恢復(fù)腳本權(quán)限就直接刪除該目錄下的web.config文件。

已經(jīng)于2018年10月22日進(jìn)行實際測試,適用于萬網(wǎng)或者阿里云windows2008的IIS7云虛擬主機

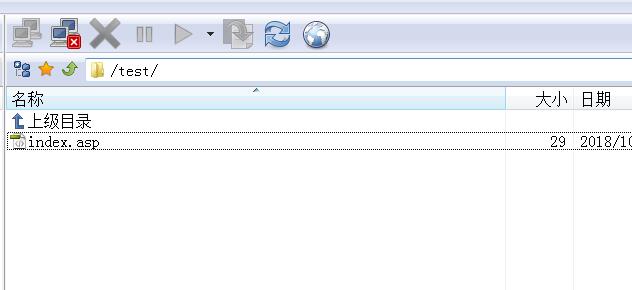

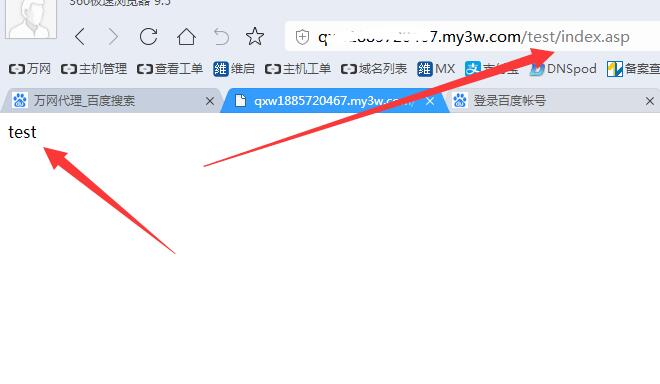

上傳web.config文件前,是可以正常使用的,如圖

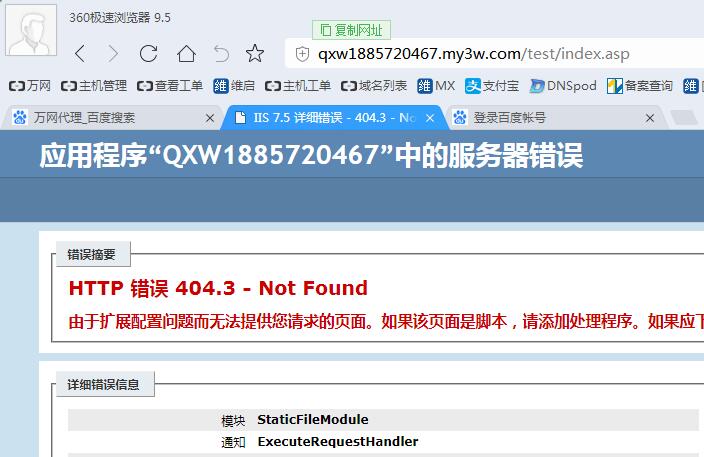

上傳web.config文件權(quán)限后就不能執(zhí)行動態(tài)腳本了,顯示404錯誤,htm文件是可以正常行的

web.config權(quán)限腳本代碼如下:

<?xml version="1.0" encoding="UTF-8"?>

<configuration>

<system.webServer>

<handlers>

<remove name="ASPClassic" />

<remove name="PHP-FastCGI" />

<remove name="ASPNET-ISAPI-1.1-AXD" />

<remove name="ASPNET-ISAPI-1.1-HttpRemotingHandlerFactory-rem" />

轉(zhuǎn)載請注明出處: http://www.fengxinye.com/html/201810/22532.html